HMI-Systeme sind für das Anlagenpersonal das wichtigste Fenster zum Prozess. Damit diese aber nicht zum Einfallstor für Hacker werden, gilt es einige Grundregeln zu beachten. Und das beginnt bereits bei der Auswahl der Systeme: Moderne Technik, wie sie bei der neuen ORCA-HMI Geräteplattform von R. STAHL zum Einsatz kommt, erlaubt es, eine Vielzahl menschlicher Fehlermöglichkeiten von vornherein auszuschließen.

Auf menschliche Schwächen ist Verlass. In Umgebungen der Unternehmens-IT genauso, wie in der OT (Operational Technology), zu der auch Automatisierungssysteme zählen. Ein sorgloser Mausklick auf einen Link oder Dateianhang einer vermeintlich von Kollegen oder Geschäftspartnern zugesandten Mail kann in den weitgehend vernetzten Computersystemen der Unternehmen großen Schaden anrichten. Immer häufiger stehen inzwischen auch die betriebsnahen Systeme, darunter Steuerungs- und Prozessleitsyteme, im Fadenkreuz von Hackern. Eine aktuelle Studie von Trend Micro – einem auf Netzwerksicherheit spezialisierten Unternehmen, zeigt, dass 2021 90 % der deutschen Unternehmen in den Bereichen Strom-, Öl- und Gasversorgung sowie Fertigung von Cyberangriffen betroffen waren. Bei einem erfolgreichen Angriff entstand dabei ein durchschnittlicher Schaden von 2,9 Mio. Euro.

Immer öfter zielen die Angreifer primär auf die Automatisierungssysteme. Denn im Gegensatz zu den immer besser abgesicherten Systemen der Büro-IT klaffen in der OT häufig bedenkliche Sicherheitslücken. Diese öffnen sich vor allem dann, wenn bislang isoliert betriebene Maschinen und Anlagen beispielsweise im Rahmen von Digitalisierungs- und Industrie-4.0-Projekten in die Netzwerke des Unternehmens eingebunden werden. Spätestens dann sollten sich die Betreiber fragen, ob es ungeschützte Wartungszugriffe auf die Maschinen gibt, ob alle Steuerungssysteme auf dem neuesten Sicherheitsstand sind, ob USB-Schnittstellen deaktiviert wurden oder schlichtweg das Default-Passwort einer Bedienstation oder eines SCADA-Systems jemals geändert wurde. Falls nicht, steckt sozusagen der Schlüssel zur Anlage für jedermann erreichbar im Schloss – wie eine einfache Internet-Recherche zu den Begriffen „scada system passwords“ zeigt.

Auch die Politik hat das Thema erkannt und im IT-Sicherheitsgesetz Anforderungen an Betreiber kritischer Infrastrukturen (KRITIS) definiert. Diese wurden 2021 weiter verschärft, indem neben Einrichtungen, die für das staatliche Gemeinwesen und die Versorgung der Bevölkerung zuständig sind, auch Unternehmen wie Chemiebetriebe zur kritischen Infrastruktur gezählt werden. Die Umsetzung der gesetzlichen Anforderungen der IT-Sicherheit und Cyber-Resilienz ist mit weitreichenden Aufwänden verbunden. Bei Nichteinhaltung drohen Bußgelder von bis zu 2 Mio. Euro.

Authentifizierung ist häufig die Schwachstelle

Cyber Security ist längst zum Hase-Igel-Rennen geworden: Auf der einen Seite werden Mitarbeiter immer stärker für Cyberrisiken sensibilisiert, auf der anderen Seite rüsten Cyberkriminelle weiter auf: Social Engineering und Phishing-Attacken werden immer ausgefeilter. Aber sogar der alte USB-Trick funktioniert immer noch: Gefundene, plausibel beschriftete USB-Sticks werden ebenso an Bedienstationen und Leitrechner angestöpselt, wie private Mobiltelefone. Dazu kommen leicht zu erratende Passwörter oder solche, die für jeden Besucher oder bei Videokonferenzen sichtbar am Bildschirm, der Pinwand oder einem Whiteboard kleben. Auch der Post-it Zettel unter der Tastatur ist nach wie vor kein sicheres Passwort-Versteck. Wie wichtig die sichere Authentifizierung ist, zeigte 2018 eine Studie von Trend Micro: Demnach lassen sich fast die Hälfte der erfolgreichen Angriffe auf HMI-Systeme auf unsichere Passwörter und ein mangelhaftes Berechtigungsmanagement zurückführen.

Dass zum Teil erschreckend einfache Passwörter verwendet werden, hat auch mit der Ergonomie zu tun: Welcher Operator, der in einer Anlage zum Teil mehrere Bedienstationen nutzt, nimmt sich die Zeit, via Bildschirmtastatur jeweils ein 16-stelliges komplexes Passwort einzutippen? Dazu kommt, dass Soft- und Hardware in Anlagen der Prozessindustrie zum Teil bereits seit vielen Jahren genutzt wird und in Zeiten entwickelt wurde, in denen Vernetzung, Digitalisierung und Industrie 4.0 noch keine relevanten Begriffe geschweige denn Entwicklungsziele waren. Viele Betreiber haben schlichtweg keinen Überblick darüber, welche Geräte und Softwaresysteme in ihren Anlagen ihren Dienst verrichten.

Thin Client reduziert die Cyberrisiken vor Ort

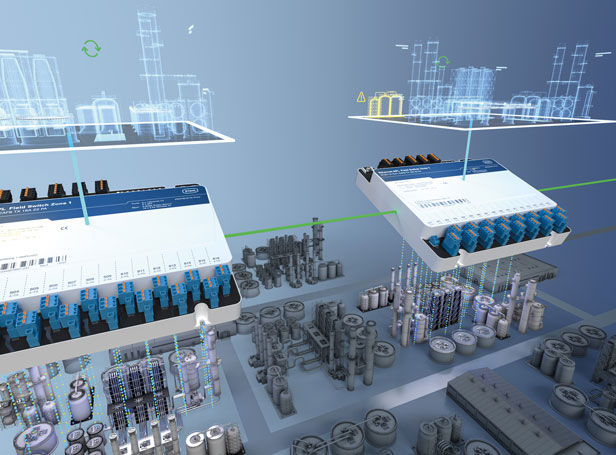

Bei der Entwicklung der im Sommer 2022 neu vorgestellten HMI Serie ORCA hat R. STAHL zahlreiche Aspekte der Cyber Security adressiert. Die Basis bildet dabei die Thin Client-Philosophie: Im Gegensatz zu eigenständigen Rechnern vor Ort, wie sie in Client/Server-Umgebungen genutzt werden, laufen die eigentlichen Logikprozesse und die Datensicherung beim Thin Client auf einem zentral administrierten Server ab. Dadurch treten an der Bedienstation vor Ort viele IT-Risiken gar nicht auf. IT-Spezialisten des Betreibers können sich auf Sicherheitsvorkehrungen für den Server konzentrieren. Die ORCA-HMI-Bediengeräte sind geschlossene Systeme mit „Industrial Grade Security“. Sie verfügen über keine Festplatten oder Laufwerke, auf denen sich Malware festsetzen könnte. Um Manipulationen auf Betriebssystem-Ebene auszuschließen, nutzt der Hersteller das UEFI-BIOS mit der Funktion „Secure Boot“: Windows wird nur dann gestartet, wenn sichergestellt ist, dass Firmware-Bestandteile wie der Bootloader nicht durch Fremdeingriff verändert wurden. Zudem unterstützt die Konfiguration kundenspezifische Sicherheitskonzepte.

R. STAHL nutzt für die Thin Clients die Firmware „Remote HMI“. Diese wurde als geschlossenes System konzipiert und basiert auf Microsoft Windows 10 Enterprise 2019 LTSC. Das Kürzel steht für „Long Term Servicing Channel“ und ist ein Updatekanal, der Unternehmen einen 10 Jahre währenden Support mit Sicherheits-Updates garantiert. Mit der Firmware werden Remote-Verbindungen zu Applikations-Servern, bzw. im einfachsten Fall zu einer Workstation, konfiguriert, aufgebaut und abgesichert. So ist in einem Netzwerk der Remote-Zugriff von einer Bedienstation auf eine oder mehrere Workstations möglich. Im Übrigen nicht nur für die neuen ORCA-Geräte, sondern auch für ältere Geräteplattformen des Herstellers.

Ergonomie ist sicherheitsrelevant

Auch ein einfaches Handling in der täglichen Arbeit ist eine Voraussetzung dafür, ein hohes Sicherheitsniveau zu halten. Security-Lösungen, die das Anlagenpersonal in der täglichen Routine behindern, provozieren Workarounds. Beispielsweise dann, wenn Passwörter häufig an verschiedenen Stationen eingegeben werden müssen, liegt für den Bediener nahe, ein möglichst einfaches und kurzes Passwort zu verwenden, oder sich gar nicht abzumelden, wenn der Arbeitsbereich verlassen wird. Bei den ORCA-Geräten ist die Anmeldung durch eine berührungslose RFID-Authentifizierung möglich. Die ergonomische Lösung erlaubt es dem Anlagenpersonal, ohne Handschuhe ablegen zu müssen, sich sehr einfach, aber dennoch mit hohem Zugriffsschutz an einer Bedienstation anzumelden.

Die RFID-Reader unterstützen die besonders komfortable Anmeldungssoftware LogOnPlus der Firma i.p.a.s-systeme. Dabei handelt es sich um eine modular aufgebaute Server-Client-Anwendung, die die Anmeldesteuerung für Anwendungen in der Produktion übernimmt. Benutzer werden beispielsweise mittels RFID-Werkausweis identifiziert, gegenüber dem Active Directory des Betriebes authentifiziert und dann von LogOnPlus über einen anwendungsspezifischen Connector an der Zielanwendung – zum Beispiel einem Prozessleitsystem – angemeldet.

Aber nicht nur in Sachen Usability hat R. STAHL die Bedürfnisse der Betreiber im Blick: Auch der Aufbau der Hardware wurde so konzipiert, dass die Geräte lange genutzt werden können: Thin Client und Displaybox können mit wenigen Handgriffen kabellos voneinander gelöst werden, wodurch ein einfacher Austausch möglich wird – beispielsweise, wenn ein System mit höherer Rechenleistung notwendig ist. Für das modulare ORCA-Konzept garantiert R. STAHL eine Nutzungsdauer von mindestens 15 Jahre. So wird der Spagat zwischen kurzen Innovationszyklen der IT und langfristigem Anlagenbetrieb möglich – und zwar ohne Kompromisse bei der Cyber Security.

Weiterführender Link:

Diese beiträge könnten Sie auch interessieren

Neuen Kommentar schreiben